Greenwald, que se encuentra en su casa de Río de Janeiro, ha pedido ver algunos de los documentos en manos de Snowden (cuya identidad –y edad- aún no conoce) para asegurarse que merece la pena un viaje urgente a la capital asiática, al que le apremia el informático y su amiga, la documentalista Laura Poitras, conocedora ya en ese momento de la magnitud de las filtraciones.

Después de dos días, Greenwald logra tener instalada la herramienta de cifrado PGP. Por este medio accedió a los veinticinco primeros documentos que iban a dar lugar a un goteo de exclusivas periodísticas que terminarían ganando un Pulitzer y certificando el sistema de vigilancia global en el que nos encontramos.

Para llegar a ello, los métodos de comunicación segura han sido imprescindibles. En su libro “Sin lugar para esconderse” (publicado en España por “Ediciones B”), Greenwald narra cuáles usaron y cómo empezó a introducirse en el uso de estas herramientas a instancias de Snowden:

“Yo pedía disculpas todo el rato por mi incompetencia, por robarle horas de su tiempo en las que me aclaraba los aspectos más básicos de la seguridad en las comunicaciones”, recuerda el periodista en el libro.

Métodos de comunicación segura

Chat OTR

“ Off-the-Record Messaging” es de las pocas herramientas de cifrado que Greenwald (poco avezado para los temas técnicos, como él mismo se describe en su libro) había usado antes de encontrase con Snowden. En el libro cuenta cómo el 20 de mayo, «gracias a Google», consigue instalarlo para hablar con Laura Poitras.

Desarrollada en 2005 por Nikita Borisov y Ian Goldberg, OTR permite comunicarse de forma segura y privada a través de las redes de mensajería instantánea existentes. Con el fin de emular las conversiones «off-the-record» del mundo real, OTR proporciona: cifrado de los mensajes (que nadie más puede leerlos), autenticación (asegurarnos que el receptor es quien creeemos que es) y permitir comprobarpor que los mensajes son genuinos y no se han modificado.

La presentación científica de “OTR” se hizo bajo el título “” Off The Record Messaging o por qué no usar PGP”, porque sus creadores consideraban que estaba mejor preparada para proteger las comunicaciones informales que el PGP.

PGP/GPG (cifrado de clave pública)

Creado por Phil Zimmerman, el sistema de cifrado PGP (Pretty Good Privacy) es un paquete de software un software de cifrado, firma y autenticación.

Lanzado en 1991, fue una de las primeras victorias del “Cypherpunk” (activistas que abogan por el uso generalizado de la criptografía) al sistema, al permitir el uso de la cripotografía en las comunicaciones electrónicas fuera del ámbito gubernamental como narra Levy en su libro “Crypto: How the Code Rebels Beat the Government – Saving Privacy in the Digital Age” (Cripto. Cómo los informáticos libertarios vencieron al gobierno y salvaguardaron la intimidad en la era digital).

La difusión de PGP fuera de Estados Unidos se hizo de una forma un tanto épica que logró sortear las leyes que impedían exportaciones relacionadas con la cripotografía: Zimmerman publicó todo el código fuente de PGP en un libro de tapa dura a través de MIT Press, que se distribuyó y vendió ampliamente. Cualquier persona que quiso desarrollar su propia copia de PGP podía comprar el libro, cortar las tapas, separar las páginas, y, con ayuda de determinados progrmas, crear un conjunto de archivos de texto de código fuente. PGP estuvo así disponible en cualquier lugar en el mundo y al poco tiempo se convirtió en el sistema de cifrado más usado, según Zimmerman, quien tuvo que enfrentar tres años de investigación penal por esta causa.

Desde 2010 propiedad de la empresa Symantec. La alternativa libre al PGP es el sistema GPG.

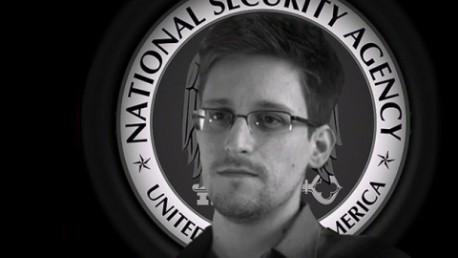

A principios de 2013 un usuario registrado como «anon108» subió a la plataforma de vídeos «Vimeo» un tutorial en el que muestra, paso a paso, cómo instalar y empezar a usar GPG. El vídeo, publicado con el explícito título «GPG para periodistas», incluía explicaciones detalladas en audio, pero la voz se había distorsionado para dificultar su identificación. «Anon108» era Edward Snowden, quien ya desde entonces intentaba ayudar a Greenwald en el cifrado de sus comuniciones. Snowden envió, bajo la identidad «Cincinnatus», un correo al periodista con el enlace a este vídeo. Greenwald nunca llegaría a verlo completo y Snowden tuvo que esperar meses para poder hacer llegar al entonces columnista de Guardian los papeles secretos de la NSA.

Muro de aire

El 31 de mayo de 2013 Laura Poitras y Glenn Greenwald, que se encuentran en Nueva York para entrevistarse con Janine Gibson de “Guardian”, compran un ordenador portátil “que haría las veces de ‘muro de aire’, un ordenador que nunca se habría conectado a Internet”.

La única manera en que la NSA podría controlarlo, explica Greenwald en su libro, es instalando un dispositivo de vigilancia en el disco duro.

Cryptocat

Creada en 2011 por el canadiense Nadim Kobeissi, entonces estudiante de ciencias políticas y “analista de seguridad” independiente de tan solo veinte años, Cryptocat es una sencilla aplicación de software libre para encriptar mensajes de chat en Internet o por teléfono.

Como quedaba patente en su vídeo de lanzamiento, realizado por el propio Kobeissi, el objetivo era facilitar el uso de la cripotografía para los intercambios de comunicación más cotidianos porque vivimos “en un mundo donde la invasión en la privacidad de corporaciones y empresas es común”. En su web explican que “Todo es encriptado antes de salir de tu ordenador. Incluso la propia red Cryptocat no puede leer tus mensajes”.

Sin embargo, también advierten que no ofrecen una seguridad completa porque no garantiza el anonimato, al no ocultar la dirección IP del usuario, para lo que recomiendan el uso de Tor. Además advierte que no protege frente al hardware o software espía que puede «espiar a sus golpes de teclado y enviarlos a un tercero no deseado».

En los días que Greenwald estuvo en Hong Kong, desde donde se preparon las primeras exclusivas (como la interceptación de llamadas a usuarios de Verizon, el programa PRISM o la primera entrevista a Snowden), Cryptocat fue la «principal vía de comunicación» entre éste y la directora de la edición americana de Guardian, Janine Gibson.

Teléfonos

Snowden también alertó a Greenwald (quien ya había oído hablar de esta técnica de los servicios de espionaje) frente a la posibilidad de que sus teléfonos actuasen como dispositivos de vigilancia, incluso apagados.

La única manera de evitarlo, y que pusieron en práctica las veces que fue necesario (por ejemplo, la primera vez que se encontraron en un hotel de Hong Kong) era quitarle la batería o guardarlo en el frigorífico.

Medios físicos

En el libro también se mencionan otras precauciones adicionales, como cubrirse con una toalla mientras se teclea una contraseña, para evitar ser captado por cámaras o colocar almohadas en las puertas para amortiguar los sonidos y evitar que las conversaciones pudieran escucharse desde el otro lado.

Aumento del tráfico cifrado

En el último año, coincidiendo con las revelaciones sobre el espionaje indiscriminado de la NSA, el tráfico cifrado se ha disparado, según destacaba Torrent Freak, a partir del informe anual de Sandvine:

“En Europa el porcentaje de tráfico de Internet cifrado durante las horas punta se ha cuadruplicado, al pasar del 1,47 % a 6,10 %. Dado que el tráfico global de Internet subió también, el incremento para el ancho de banda total que se consume es aún mayor. En América del Norte también aumentó, pasando de 2,29 % a principios del año pasado a 3,80 % este”.

Un incremento que probablemente sea uno de los efectos más duraderos y positivos del caso Snowden.

La «Cryptoparty» organizada por Snowden

El interés de Snowden por introducir a Greenwald en las herramientas de cifrado no debe verse como un esfuerzo aislado.

El 11 de diciembre de 2012, bajo la identidad de «Cincinnatus», cuando aún trabajaba para la NSA, Snowden celebró una cryptoparty en un un hacklab, HiCapacity, situado en la parte trasera de una tienda de muebles en Hawaii, tal como hace unos días revelaba Runa Sandvik, desarrolladora de TOR y co-organizadora del evento.

Las cryptoparty son encuentros-talleres para enseñar y aprender métodos de comunicación cifrada.

CryptoParty es una iniciativa fundada por Asher Wolf, descentralizada y global, para introducir al público general en el software de cifrado más básico y en los sistemas fundamentales como la red de anonimato Tor, el cifrado de clave pública (PGP / GPG) y OTR (Off The Record de mensajería) .

Las CryptoParties son, por principio, gratuitas, abiertas al público e independientes de intereses políticos y económicos.